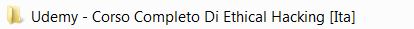

| File | Size |

|---|

| 1. Introduzione/1. Introduzione.mp4 | 33.66 MB |

| 1. Introduzione/2. Introduzione Ethical Hacking.mp4 | 113.25 MB |

| 10. Programmazione Ransomware/1. Introduzione Python.mp4 | 136.93 MB |

| 10. Programmazione Ransomware/10. Nona Lezione Python.mp4 | 186.61 MB |

| 10. Programmazione Ransomware/11. Decima Lezione Python.mp4 | 74.98 MB |

| 10. Programmazione Ransomware/12. Undicesima Lezione Python.mp4 | 143.96 MB |

| 10. Programmazione Ransomware/13. Creazione Ransomware in Python.mp4 | 101.59 MB |

| 10. Programmazione Ransomware/2. Prima Lezione Python.mp4 | 282.74 MB |

| 10. Programmazione Ransomware/3. Seconda Lezione Python.mp4 | 126.91 MB |

| 10. Programmazione Ransomware/4. Terza Lezione Python.mp4 | 109.76 MB |

| 10. Programmazione Ransomware/5. Quarta Lezione Python.mp4 | 128.22 MB |

| 10. Programmazione Ransomware/6. Quinta Lezione Python.mp4 | 82.24 MB |

| 10. Programmazione Ransomware/7. Sesta Lezione Python.mp4 | 49.10 MB |

| 10. Programmazione Ransomware/8. Settima Lezione Python.mp4 | 138.73 MB |

| 10. Programmazione Ransomware/9. Ottava Lezione Python.mp4 | 127.10 MB |

| 11. Altri Tools/1. Olly Dbg.mp4 | 247.77 MB |

| 11. Altri Tools/2. Tidos.mp4 | 59.69 MB |

| 11. Altri Tools/3. Social Engineering Attack - In pericolo le credenziali Instagram.mp4 | 96.57 MB |

| 11. Altri Tools/4. Steganografia - Nascondere Informazioni in Foto e Musica.mp4 | 66.49 MB |

| 11. Altri Tools/5. Dictionary Attack whit TOR - Instagram in pericolo.mp4 | 46.07 MB |

| 12. Phishing - Come difendersi/1. Intro.mp4 | 7.90 MB |

| 12. Phishing - Come difendersi/2. Difendersi da e-mail sospette.mp4 | 45.29 MB |

| 12. Phishing - Come difendersi/3. Difendersi sui social.mp4 | 34.25 MB |

| 12. Phishing - Come difendersi/4. Virus Total.mp4 | 30.68 MB |

| 12. Phishing - Come difendersi/5. Analisi Avanzata di un_e-mail.mp4 | 126.57 MB |

| 13. Esercitazioni/1. Prima Parte.html | 144.00 B |

| 13. Esercitazioni/2. Footprinting.html | 144.00 B |

| 13. Esercitazioni/3. Penetration Testing.html | 144.00 B |

| 2. TEORIA/1. Introduzione alle Reti.mp4 | 47.90 MB |

| 3. Configurazione/1. Creazione della palestra virtuale - Tutti gli strumenti necessa.mp4 | 250.69 MB |

| 3. Configurazione/2. Installazione Kali Linux.mp4 | 133.38 MB |

| 3. Configurazione/3. Installazione dettagliata Metasploitable.mp4 | 153.75 MB |

| 3. Configurazione/4. Installazione dettagliata Guest Addition.mp4 | 167.80 MB |

| 3. Configurazione/5. Comandi Base.mp4 | 164.57 MB |

| 4. Footprinting/1. Nmap.mp4 | 124.74 MB |

| 4. Footprinting/2. Zenmap.mp4 | 51.65 MB |

| 4. Footprinting/3. Dig _ Whois.mp4 | 28.80 MB |

| 5. Analisi Vulnerabilità/1. OpenVas.mp4 | 168.53 MB |

| 5. Analisi Vulnerabilità/2. OpenVas- Creazione Asset e Scheduling Scansioni.mp4 | 61.36 MB |

| 5. Analisi Vulnerabilità/3. Nmap e Vulscan.mp4 | 122.11 MB |

| 5. Analisi Vulnerabilità/4. Nikto.mp4 | 91.12 MB |

| 6. Penetration Testing/1. Creazione backdoor con msfvenom.mp4 | 161.12 MB |

| 6. Penetration Testing/10. Configurazione Owasp.mp4 | 47.20 MB |

| 6. Penetration Testing/11. BruteForce su Recupero Password (username).mp4 | 68.51 MB |

| 6. Penetration Testing/12. Brute Froce sul Login.mp4 | 61.22 MB |

| 6. Penetration Testing/13. Session Fixation.mp4 | 37.58 MB |

| 6. Penetration Testing/14. Injection con Hydra.mp4 | 44.82 MB |

| 6. Penetration Testing/15. Command Injection.mp4 | 37.37 MB |

| 6. Penetration Testing/16. SQL Injection.mp4 | 98.94 MB |

| 6. Penetration Testing/17. XML Injection.mp4 | 63.98 MB |

| 6. Penetration Testing/18. XSS Injection.mp4 | 18.83 MB |

| 6. Penetration Testing/19. XSS Sniper.mp4 | 30.12 MB |

| 6. Penetration Testing/2. Armitage.mp4 | 104.72 MB |

| 6. Penetration Testing/3. SearchSploit _ Metasploit - Ricerca ed exploit.mp4 | 146.53 MB |

| 6. Penetration Testing/4. Simulazione attacco Reale.mp4 | 191.19 MB |

| 6. Penetration Testing/5. JavaRmi.mp4 | 165.22 MB |

| 6. Penetration Testing/6. Attacco falla di Windows 7.mp4 | 141.06 MB |

| 6. Penetration Testing/7. Windows 10 Attack - Powershell whit Unicorn (firewall disattivato).mp4 | 98.85 MB |

| 6. Penetration Testing/8. Beef.mp4 | 182.74 MB |

| 6. Penetration Testing/9. Configurazione Burp.mp4 | 41.11 MB |

| 7. Penetration Testing con Android/1. Configurazione Android.mp4 | 131.39 MB |

| 7. Penetration Testing con Android/2. Intercettare i pacchetti con Burp.mp4 | 199.77 MB |

| 8. Attacchi DOS/1. SYNFLOOD.mp4 | 47.93 MB |

| 9. Approfondimento ed Esercitazione Hardware Hacking/1. Nodemcu Jammer.mp4 | 250.74 MB |

| 9. Approfondimento ed Esercitazione Hardware Hacking/10. Kali Linux on iPadiPhone con Raspberry Pi.mp4 | 106.81 MB |

| 9. Approfondimento ed Esercitazione Hardware Hacking/2. Teensy - Intro.mp4 | 281.67 MB |

| 9. Approfondimento ed Esercitazione Hardware Hacking/3. Teensy 2 - Brutal.mp4 | 263.40 MB |

| 9. Approfondimento ed Esercitazione Hardware Hacking/4. Teensy 3 - Brutal 2.mp4 | 149.48 MB |

| 9. Approfondimento ed Esercitazione Hardware Hacking/5. Stole password.mp4 | 37.06 MB |

| 9. Approfondimento ed Esercitazione Hardware Hacking/6. Dettaglio Stole Password.mp4 | 168.99 MB |

| 9. Approfondimento ed Esercitazione Hardware Hacking/7. Lan Turtle.mp4 | 204.26 MB |

| 9. Approfondimento ed Esercitazione Hardware Hacking/8. Wifi Pineapple.mp4 | 246.18 MB |

| 9. Approfondimento ed Esercitazione Hardware Hacking/9. Introduzione Al mondo dei Droni in tema CyberSecurity.mp4 | 106.26 MB |

Italian

Italian